La raison de vivre d’un réseau social est le partage avec ses « amis », Strava ne déroge pas à la règle, mais le partage des données collectées n’était pas vraiment attendu par tout le monde. Cette affaire permet de lever un coin de voile sur les réseaux sociaux et leur capacité à collecter des informations, à les agréger et enfin à les exploiter…

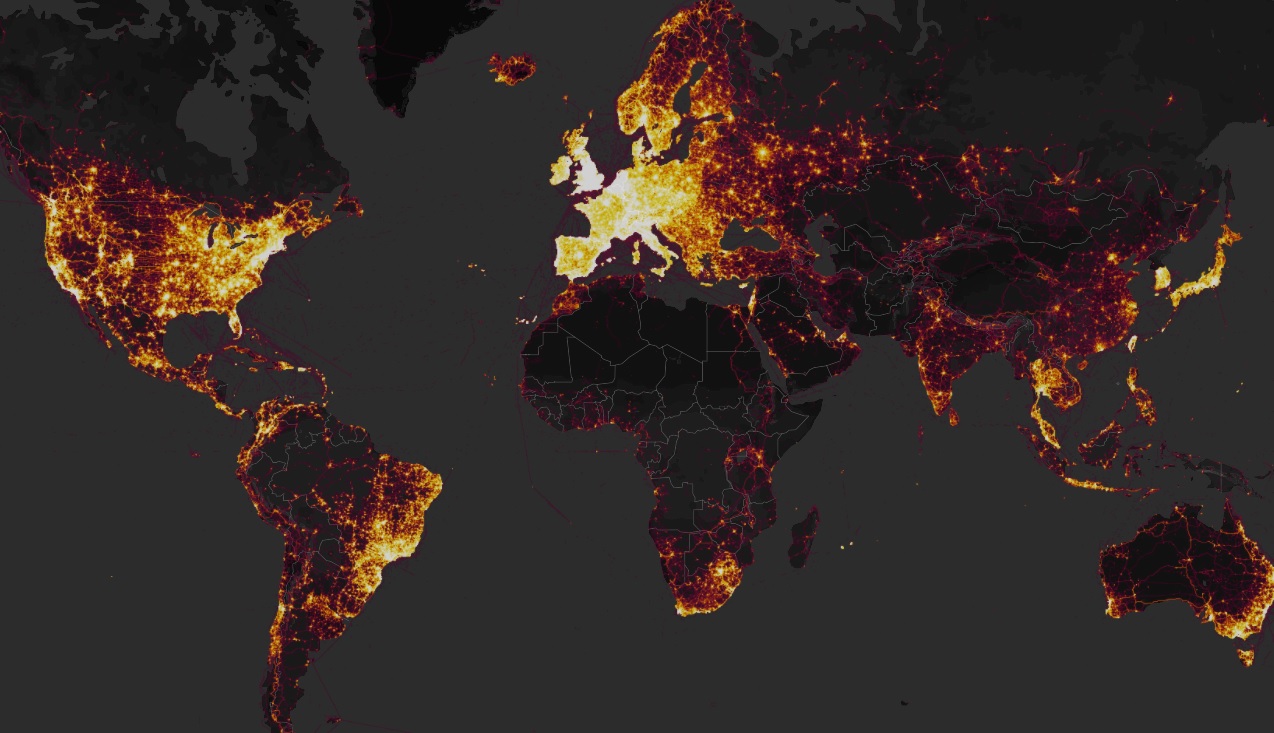

Le réseau social Strava permet de partager ses « exploits » sportif avec ses amis via un équipement connecté au travers des données collectées pendant l’effort. Celles-ci ont été agrégé par le réseau social est rendue publique fin janvier sur le site Strava Global Heatmap. Cela permet à travers une première analyse de voir que l’on fait beaucoup de sport en Europe, en Amérique du nord mais pas uniquement, l’on aperçoit sur la carte globale beaucoup d’espaces où l’on fait du sport, en particulier dans des endroits improbables, le désert ou la mer, on y remarque aussi quelques bugs…

Lorsque l’on a l’habitude de regarder Google Map pour regarder des endroits lointains, on regarde en réalité des photos et en dehors des villes, difficile de se rendre compte de l’activité humaine. Strava va agir comme un révélateur de cette activité. Un peu comme lorsque vous utilisez des jumelles de vision nocturne en pleine nuit. Ce qui frappe tout d’abord, c’est les routes, en effet on distingue très bien les autoroutes et les routes importantes, or ce n’est pas un lieu où l’on pratique du sport. Viennent ensuite les stades qui sont des lieux de pratique évidents, on y remarque d’ailleurs ceux a forte activité par rapport à d’autres. Strava fournit plusieurs fonctionnalités qui permettent de filtrer les informations suivant le type de sport, élément important suivant l’utilisation que l’on en fait, on le verra par la suite.

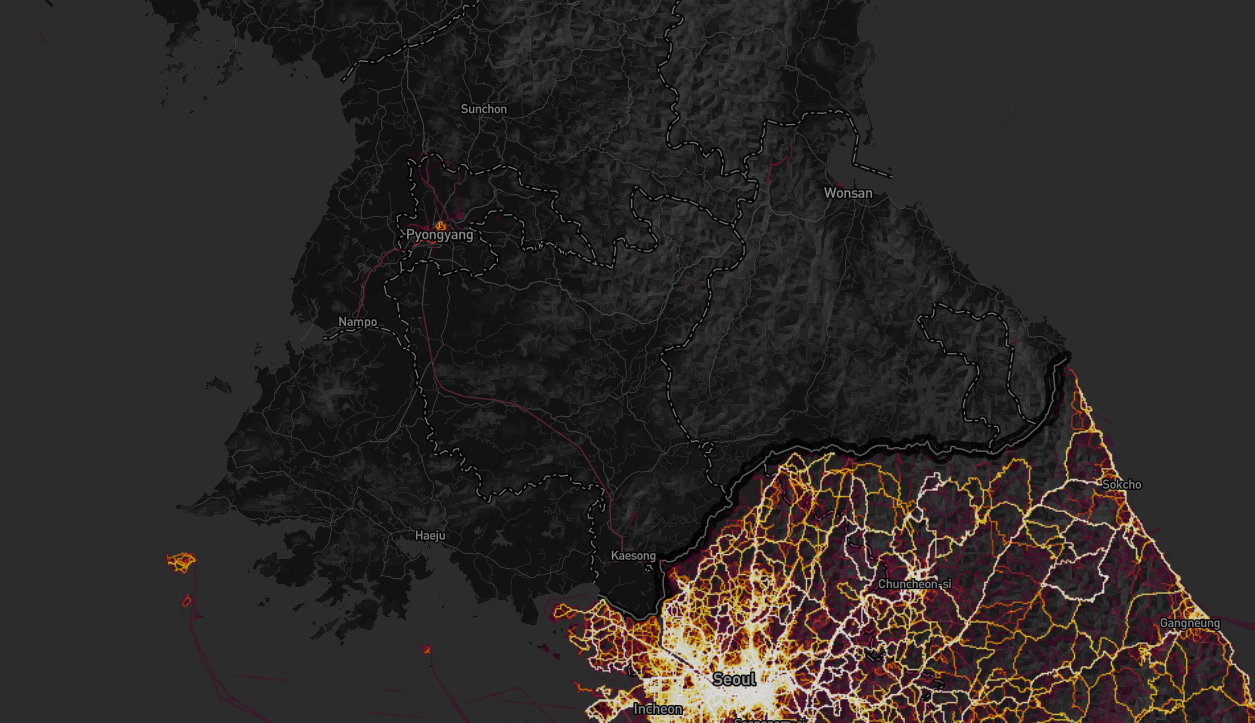

Au même titre que Google Map cela permet de regarder des endroits improbables, la Corée par exemple. en particulier au nord on y retrouve de l’activité sportive, des touristes probablement…

Dans les zones de conflits on y retrouve l’activité de militaire, on pense tout de suite à la Syrie, au mali, en Libye, mais plus amusant l’ile de Xonjing dans les iles Paracel. On constatera aussi que quelques menus travaux d’aménagement on était réalisé….

Dans d’autres zones de conflit on peut voir les patrouilles à pied de celles en véhicules grâce aux paramètres de l’application.

Mais mieux encore cela permet aussi de voir les activités passées d’un endroit, une sorte d’empreinte du temps. Cela ne se détecte que si vous connaissez l’endroit parfaitement. Par exemple sur l’aéroport de Paris Le Bourget se déroule tous les 2 ans le Salon International de l’Aéronautique et de l’Espace, ce salon se déroule sur le tarmac pour la partie extérieure et l’on y remarque sur Strava l’agencement des chalets extérieurs par exemple. cela ne fonctionne pas pour les activités en intérieur comme les salons porte de Versailles.

Cette divulgation consentie permet de prendre conscience si cela était encore nécessaire que de la protection des données personnelles est une action importante. Ces données pouvant être exploitées par l’état disposant de ces données. Pour rappel Strava est basé aux Etats-Unis, donc soumise à la loi américaine et donc au Patriot Act. Lequel est utilisé pour lutter contre le terrorisme mais pas uniquement et en particulier dans la guerre économique mondiale. alors que dire des informations recueillies par les GAFAM qui eux représentent des milliards d’utilisateurs. A ce titre là, une carte diffusée par Facebook seraient très instructive!

La mise en place du RGPD permettra peut-être de mieux lutter contre la diffusion de vos données, mais en attendant celles-ci sont exploités au mieux par d’autres bien mal intentionnés.